AWS Firewall Manager – 您的 Web 应用程序资产的集中管理解决方案

分布式和集中控制之间经常会有矛盾,尤其是在大型组织中。分布式控制模型允许团队快速移动并响应专业化的本地需求,而集中模型可对涉及所有团队的全球动议和挑战进行正确级别的监督。

我们亲身经历过这种挑战,当时 AWS 客户增长到了临界点,其应用足迹遍及众多 AWS 地区、AWS 账户、开发团队和应用程序。AWS 提高了他们的灵活性和响应能力,又能让他们在最适合的地点部署资源,这让他们非常满意。而在安全性和合规性方面,这种多元化和规模带来了新的挑战。创新自由必须在保护重要数据和产生威胁时快速响应的需求之间达到平衡。

在过去几年中,我们为客户提供了越来越多的保护选项,包括 AWS WAF 和 AWS Shield。我们的客户将所有这些选项用于各种用途,并要求能够从单一的中央地点管理它们。

遇到 AWS Firewall Manager

AWS Firewall Manager 旨在帮助这些客户!通过它,这些客户可以自由地使用多个 AWS 账户并在所需的任何地区托管应用程序,同时保持对其组织的安全设置和配置文件的集中控制。开发人员完成开发,创新人员完成创新,而安全团队则能够对潜在威胁和实际攻击做出快速、一致的全局响应。

通过跨账户和应用程序的自动化策略实施,您的安全团队可以确信当他们使用 Firewall Manager 时,新的和现有的应用程序都符合组织级的安全策略。它们可找到未衡量的应用程序和 AWS 资源,快速地使其达到合规。

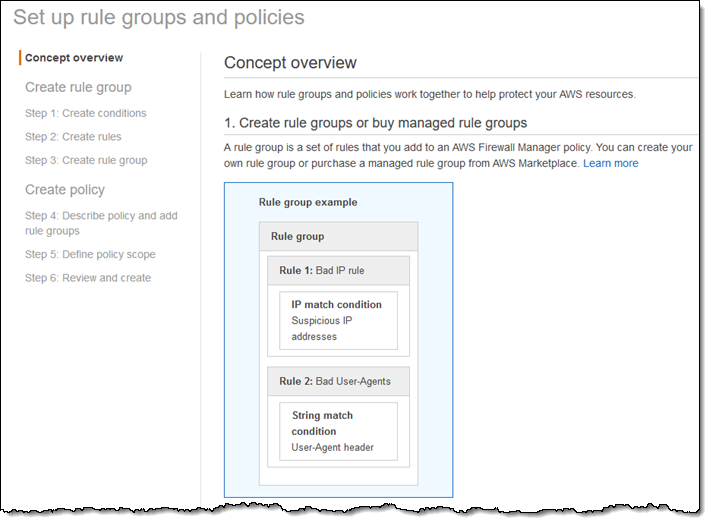

Firewall Manager 围绕包含 WAF 规则集和可选 AWS Shield 高级保护的命名策略构建。每个策略适用于按账户、资源类型、资源标识符或标签指定的一组特定 AWS 资源。策略可以自动应用于所有匹配的资源,也可应用于您选择的子集。策略可包括从组织内部获得的 WAF 规则,也可包括 AWS 合作伙伴(例如,Imperva、F5、Trend Micro 和其他 AWS Marketplace 供应商)创建的规则。这让您的安全团队能够将其现有的本地安全方法复制到云中。

入门向导

Firewall Manager 有三个前提条件:

AWS Organizations – 您的组织必须使用 AWS Organizations 管理账户且必须启用所有功能。要了解更多信息,请阅读创建组织。

Firewall Administrator – 您必须指定组织中的一个 AWS 账户作为 Firewall Manager 的管理员。这样将赋予该账户在组织中部署 AWS WAF 规则的权限。

AWS Config – 您必须为组织中的所有账户启用 AWS Config,以使 Firewall Manager 能够检测到新创建的资源(您可以使用 StackSets 示例模板页面上的启用 AWS Config 模板来处理这件事)。要了解更多信息,请阅读 AWS Config 入门。

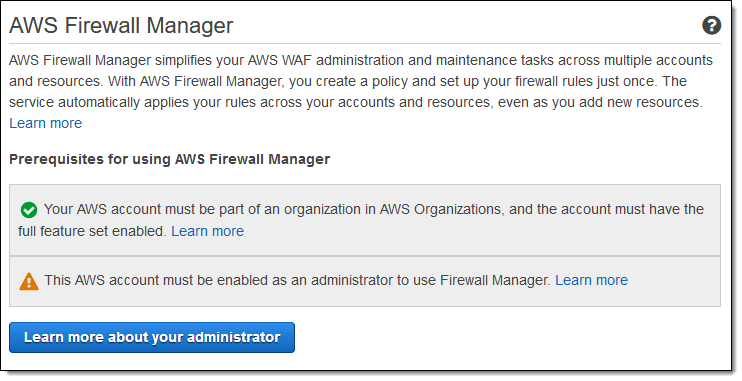

由于我没有自己的企业,因此由我的同事帮我创建一些测试账户!当我在主账户中打开 Firewall Manager 控制台时,我可以看到关于前两个前提条件的基础:

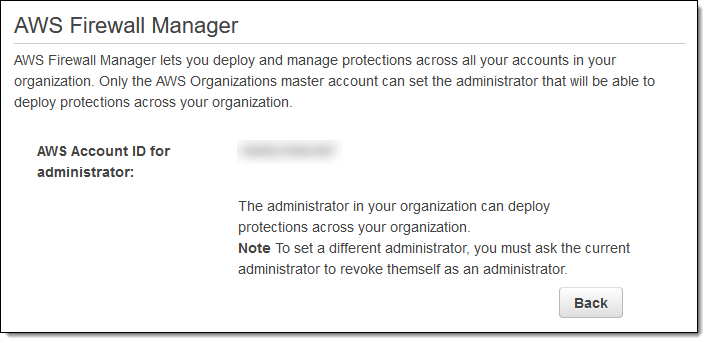

“了解更多…”按钮可显示管理员的账户 ID:

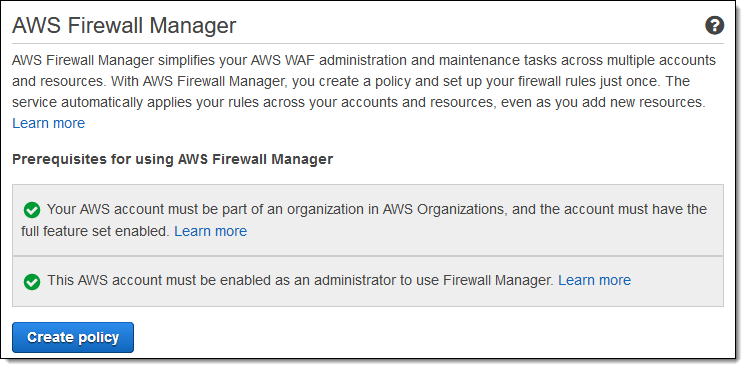

我切换到该账户(在实际情况中,我不太可能拥有主账户和此账户的访问权限),打开控制台,看到我现在已经满足了前提条件。我单击“创建策略”继续:

控制台为我提供了流程概要。我需要创建规则和规则组,定义包含规则组的策略,定义策略范围,然后实际创建策略。

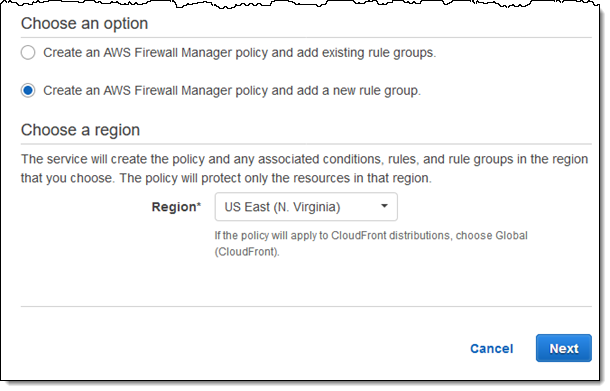

在页面底部,我选择为美国东部(弗吉尼亚北部)地区创建新策略和规则组,并单击“下一步”:

然后,我为自己的规则指定条件,从下列选项中做出选择:

- 跨站脚本

- 地理起源

- SQL 注入

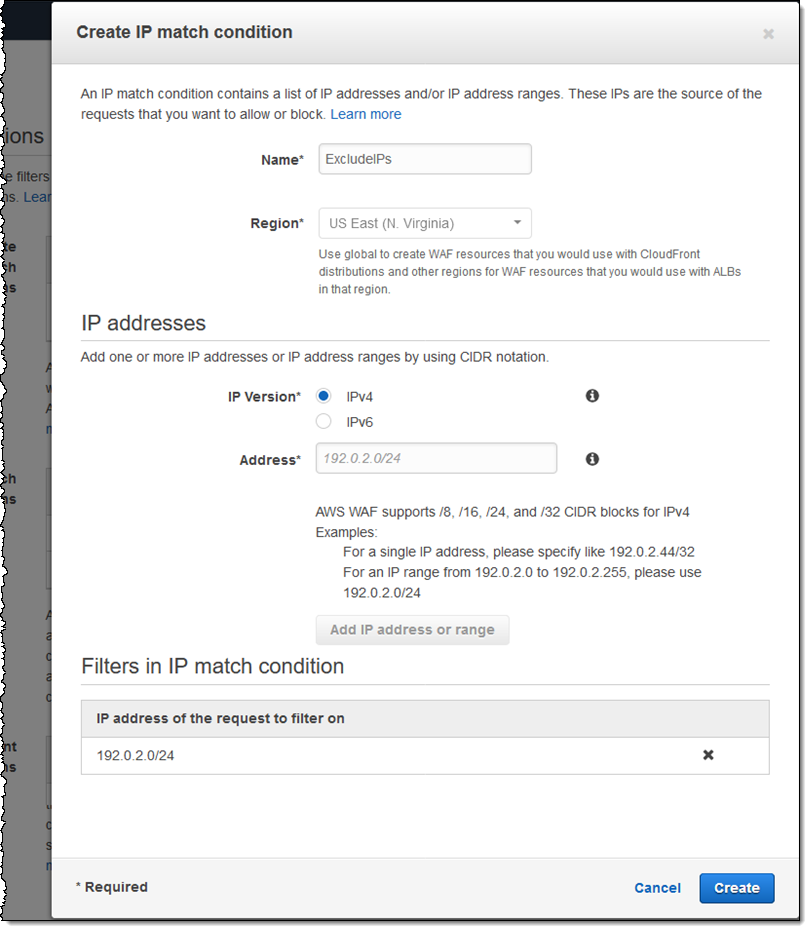

- IP 地址或范围

- 大小限制

- 字符串或正则表达式

例如,我可以创建阻挡恶意 IP 地址的条件(此 AWS 解决方案为您展示如何将第三方声誉列表用于 WAF 及其益处):

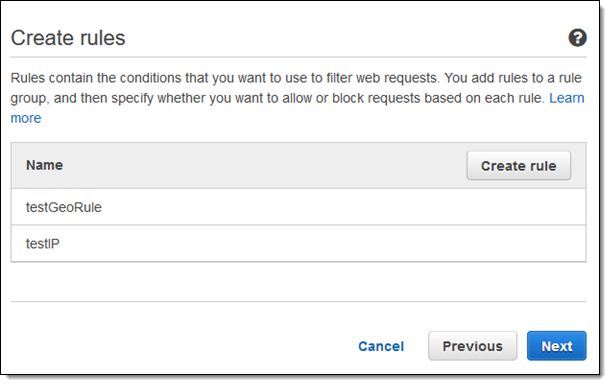

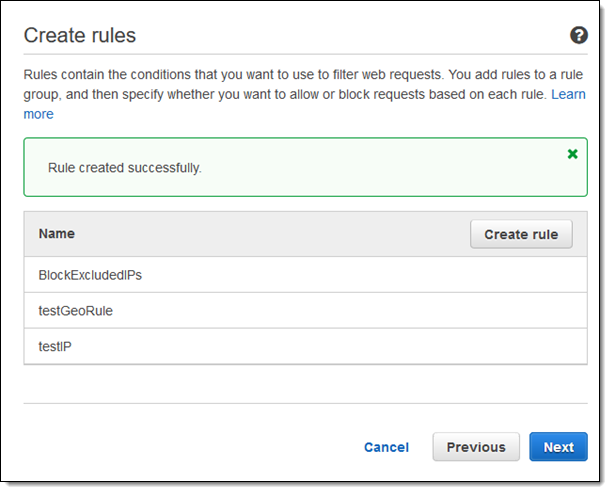

我将保持此单一设置,但是规则中可包含多个条件。全部添加之后,我单击“下一步”继续。现在,我已准备好创建自己的规则,我单击“创建规则”(我可以随后根据需要添加更多条件):

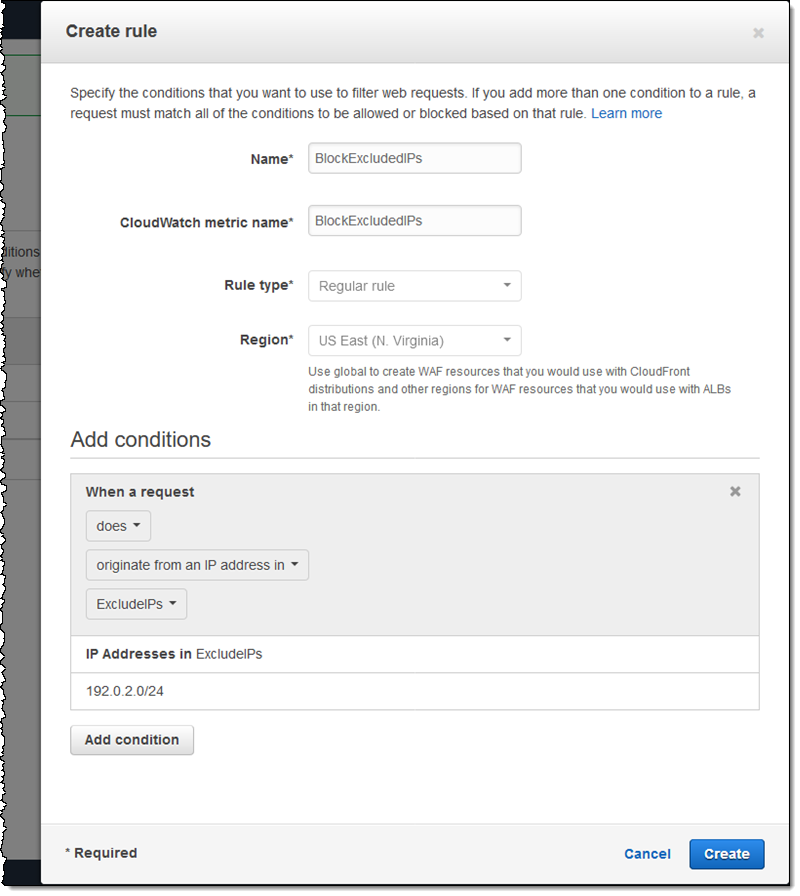

我为自己的规则命名 (BlockExcludedIPs),输入 CloudWatch 指标名称,并添加我的条件 (ExcludeIPs),然后单击“创建”:

我可以创建更多规则,并将其包含在同一个规则组中。同样,我将保持此单一设置,并单击“下一步”继续:

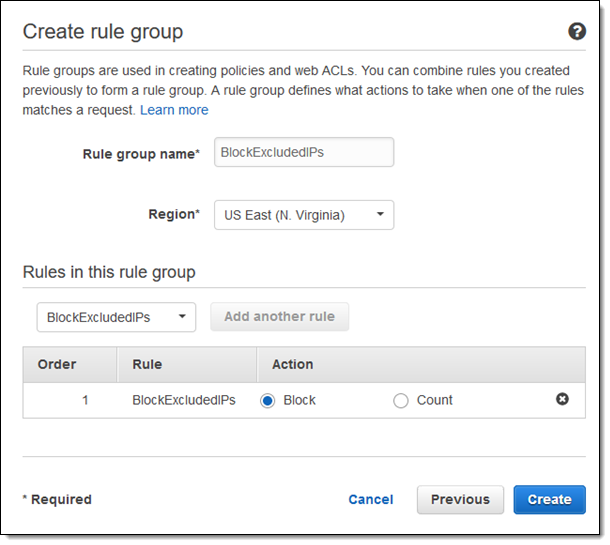

我输入组的名称,选择构成组的规则,然后单击“创建”:

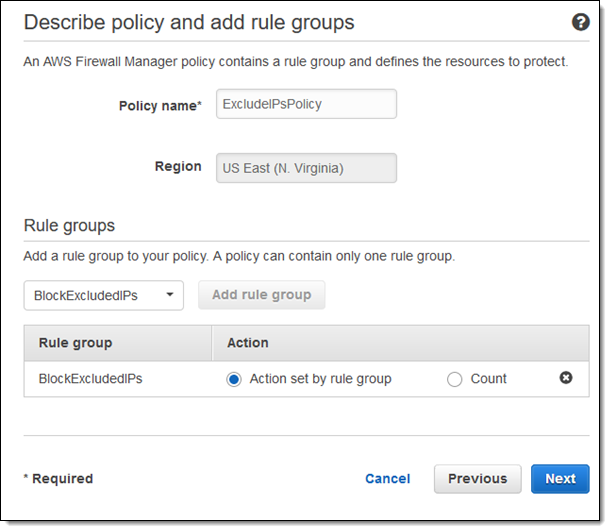

我现在有两个规则组(账户中已有 testRuleGroup)。我命名自己的策略,并单击“下一步”继续:

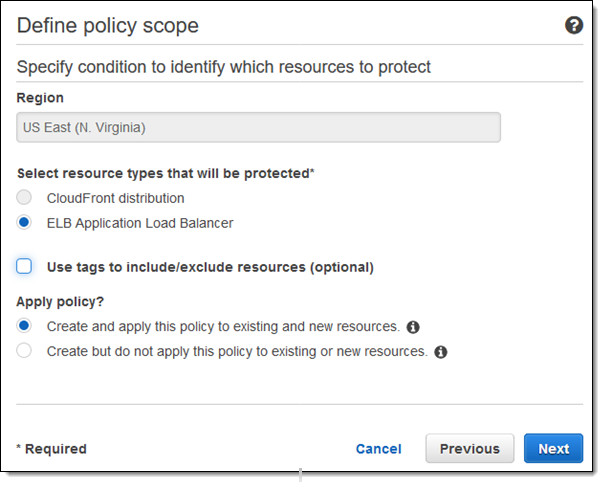

现在,我定义自己的策略范围。我选择要保护的资源类型,并指示应在何时应用策略:

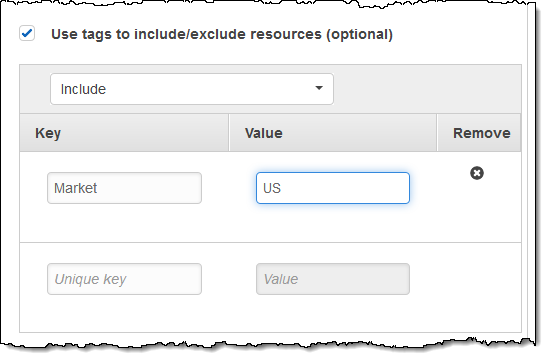

我还可以使用标签包括或排除资源:

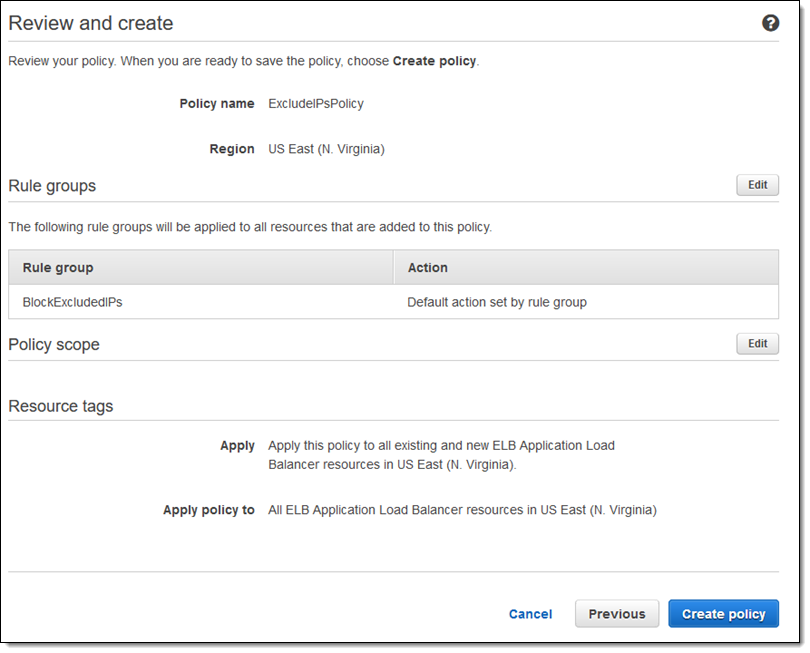

定义了策略范围之后,我单击“下一步”进行审核,然后单击“创建策略”:

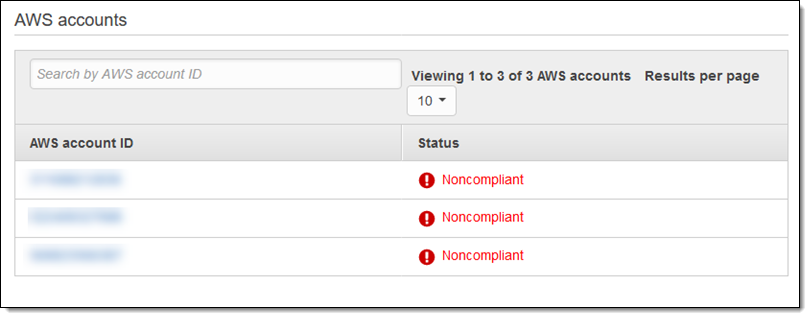

现在,策略已经生效,其范围内的 ALB 最初不合规:

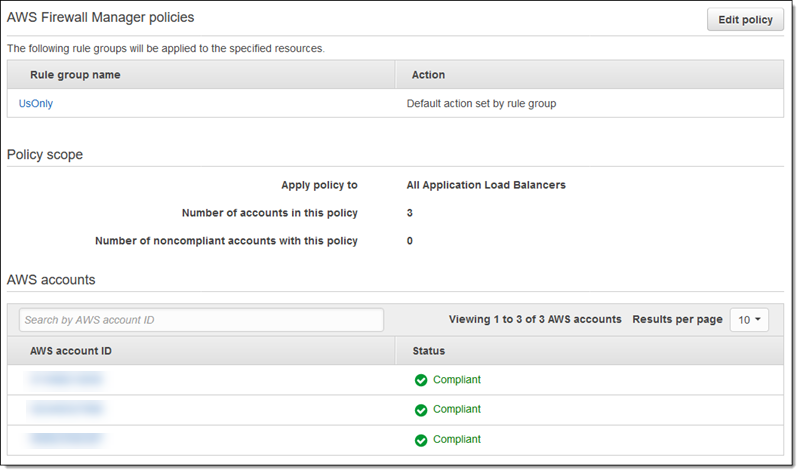

几分钟之内,Firewall Manager 就会应用该策略,并向我提供状态报告:

现在开始使用 AWS Firewall Manager

您现在可以开始使用 AWS Firewall Manager 了!

如果您正在使用 AWS Shield Advanced,则可以访问 AWS Firewall Manager 和 AWS WAF 而无需额外付费。否则,将会每月针对每个区域中的每条策略收费,同时还收取 WAF WebACLs、WAF 规则和 AWS Config 规则的正常费用。

QQ咨询

QQ咨询